Inhoud

In dit artikel: Malware vermijden Vermijd bespioneren met bekabelde toegang

Internet is ontworpen voor gemak en gemak en niet voor beveiliging. Als u op internet surft op dezelfde manier als de gemiddelde internetgebruiker, is het waarschijnlijk dat sommige kwaadwillende mensen uw surfgedrag volgen met behulp van spyware of scripts en zo ver kunnen gaan om de camera van uw pc naar uw computer te gebruiken. kennis. Degenen die dergelijke informatie verkrijgen, waar ter wereld ze ook zijn, kunnen weten wie u bent, waar u woont en veel meer persoonlijke informatie over u krijgen. Er zijn twee hoofdtechnieken voor tracking op internet.

- Plaats spyware op uw computer

- "Luister" naar alle gegevens die u uitwisselt met externe servers overal ter wereld.

stadia

Methode 1 Vermijd malware

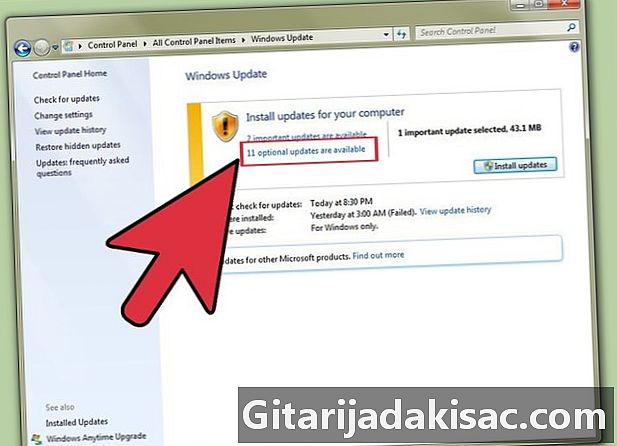

- Houd uw besturingssysteem up-to-date. De meest traditionele techniek die wordt gebruikt om op internet te spioneren, is spyware injecteren die zonder zijn medeweten de "toegangsdeuren" van het systeem van het slachtoffer kan openen. Door uw besturingssysteem up-to-date te houden, staat u de uitgever toe om softwarebeveiligingsoplossingen te dimmen om de meest kwetsbare delen van uw besturingssysteem te beschermen en malware defect te maken.

-

Houd uw applicaties up-to-date. Het is zeker dat de applicaties die u gebruikt zijn bijgewerkt om de functies te verbeteren, maar het is ook een manier om bugs te verhelpen. Er zijn verschillende soorten bugs: sommigen van hen zullen alleen door gebruikers waarneembare disfuncties veroorzaken, anderen hebben invloed op sommige werkingsmodi van uw programma, maar er is ook een categorie waarmee hackers bekende beveiligingskwetsbaarheden automatisch kunnen misbruiken, dus Neem automatisch de afstandsbediening van uw machine. Het spreekt voor zich dat als dergelijke bugs worden geëlimineerd, deze aanvallen zullen stoppen. -

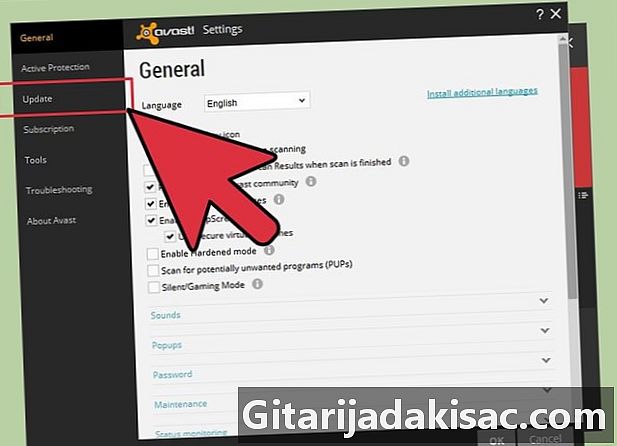

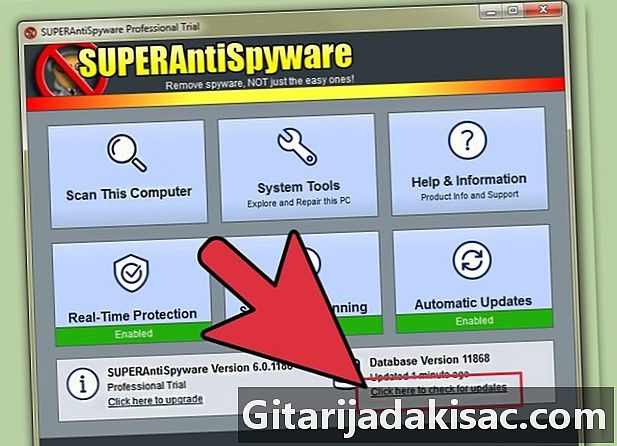

Houd uw antivirusprogramma actueel en actueel. Dit geldt met name voor systemen die onder Windows werken. Als de database met antivirushandtekeningen niet regelmatig wordt bijgewerkt, kan deze niet onmiddellijk virussen en malware detecteren. Als uw systeem niet regelmatig wordt gecontroleerd en uw antivirus niet is ingesteld om op de achtergrond te worden uitgevoerd, is dit niet nuttig. Het doel van antivirusprogramma's is om te scannen op virussen, spyware, wormen en rootkits en deze bedreigingen te elimineren. Een programma dat gespecialiseerd is in spyware-detectie zal niet meer effect hebben dan een goede antivirus. -

Schakel slechts één antivirus in. Deze programma's moeten zeer verdacht handelen om effectief te zijn.In het beste geval krijgt u een "vals positief" gedetecteerd door een van uw antivirusprogramma's en in het slechtste geval kan de actie van een van hen worden gehinderd door de andere. Als u echt meer dan één antivirussoftware wilt gebruiken, werkt u uw handtekeningdatabases bij, koppelt u uw computer los van internet, schakelt u uw belangrijkste antivirus volledig uit en zet u de tweede in de "scan on demand" -modus. Uw belangrijkste antivirus kan dan worden gedetecteerd als een "fout-positief", maar als u weet dat dit geen probleem is. Start nu uw hoofdantivirus en blijf uw computer normaal gebruiken. Malwarebytes-software kan een goede aanvulling zijn op uw eerste niveau van antivirusbeveiliging. -

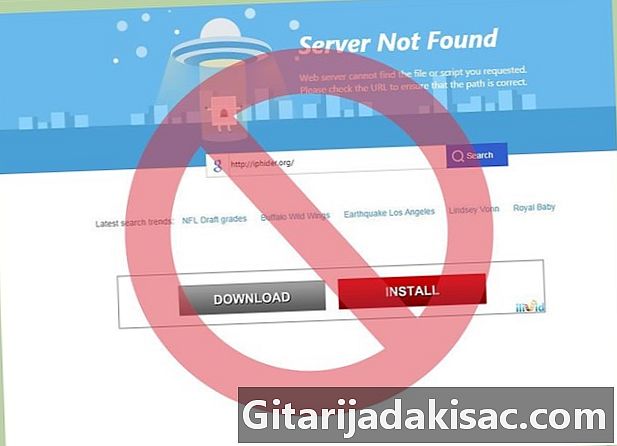

Maak alleen uw downloads van vertrouwde sites. Download niets dat afkomstig is van officiële sites (voor elk besturingssysteem) of betrouwbare applicatieopslagplaatsen. Als u de VLC-mediaspeler wilt downloaden, download deze dan alleen vanuit de applicatierepository die overeenkomt met uw besturingssysteem of van de site van de uitgever. Zoek het uitgeversadres op Google dat u het volgende geeft:www.videolan.org/vlc/. Gebruik nooit meer of minder bekende of niet-officiële sites, zelfs als uw antivirus geen alarm meldt wanneer u dat doet. -

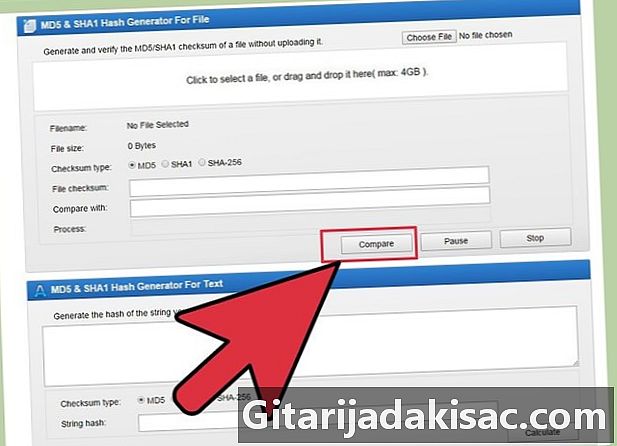

Voer een binaire handtekeningcontrole uit. Raadpleeg de instructies op deze site en in dit artikel over md5- en SHA2-handtekeningen. Het idee achter deze verificatiemethode is om een handtekening te maken op basis van de binaire inhoud van een bestand (zoals het installatieprogramma van een toepassing). De resulterende handtekening wordt gegeven op de officiële downloadwebsite of in een vertrouwde database. Wanneer u het bestand hebt gedownload, kunt u deze handtekening zelf reproduceren met een programma dat is ontworpen om het te genereren en vervolgens het verkregen resultaat vergelijken met wat op de downloadwebsite wordt gegeven. Als de vergeleken handtekeningen hetzelfde zijn, is alles goed, anders hebt u mogelijk een vervalst of gemanipuleerd programma gedownload dat een virus kan bevatten of is er mogelijk een fout opgetreden tijdens de verzending. In beide gevallen moet u de download opnieuw starten om het gevoel te krijgen. Dit proces wordt automatisch toegepast bij het downloaden van Linux- of BSD-distributies als u een pakketbeheerder gebruikt, dus u hoeft zich er geen zorgen over te maken. In Windows moet u deze controle handmatig uitvoeren. -

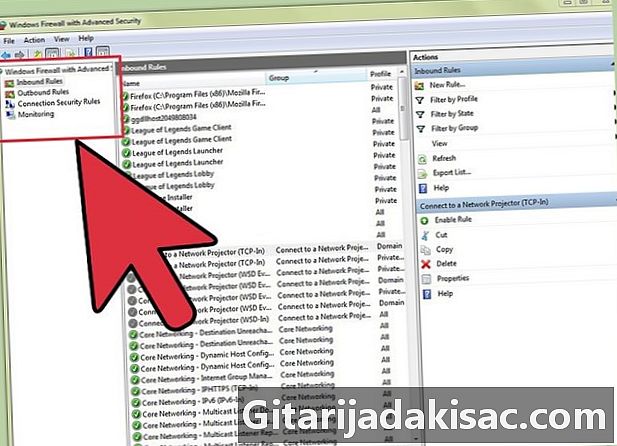

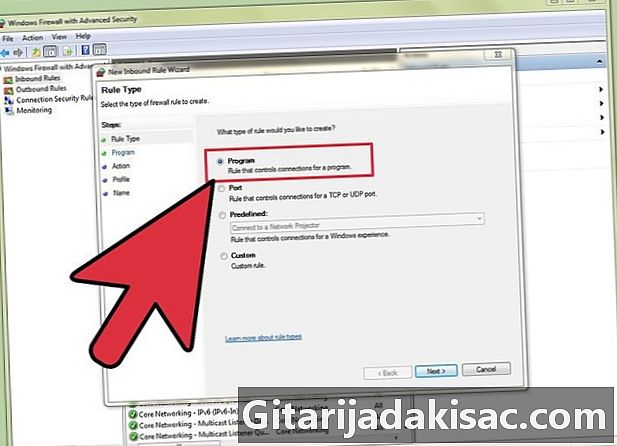

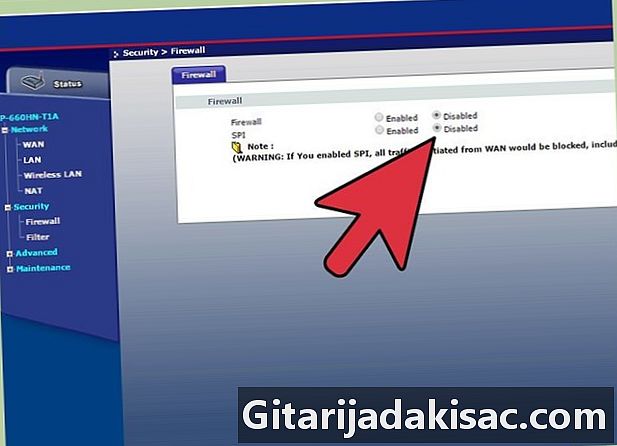

Zet een firewall op zijn plaats. Degenen die zijn geïntegreerd met Linux-distributies zijn van zeer goede kwaliteit: het is "netfilter" en "iptable" onder Linux of "pf" onder BSD. In Windows moet u naar een juiste zoeken. Om te begrijpen wat een firewall is, stel je een switchman voor op een groot rangeerterrein, waar treinen zijn (vergelijkbaar met gegevens van een netwerk), dokken (vergelijkbaar met firewallpoorten) en rails ( vergelijkbaar met gegevensstromen). Een trein kan niet zelf lossen: hij moet een afhandelingsservice gebruiken, vergelijkbaar met demonen (het zijn programma's die op de achtergrond draaien en een bepaalde poort moeten opladen). Zonder deze service, zelfs als de trein het juiste perron zou bereiken, kon er niets worden gedaan. Een firewall is geen muur of barrière, het is een systeem van opkomst, wiens rol het is om de gegevensstroom op de poorten te beheren die zijn ingesteld om invoer of uitvoer toe te staan. Dat gezegd hebbende, je hebt geen mogelijkheid om uitgaande verbindingen te beheren, tenzij je het netwerk blokkeert of verbreekt, maar je kunt wel zien wat er aan de hand is. Hoewel de meeste spyware slim in uw firewall kan sluipen, kunnen ze hun activiteiten niet verbergen. Het is veel eenvoudiger om spyware te detecteren die informatie uit poort 993 uitzendt, zelfs als u geen IMAP-toepassing gebruikt, dan deze verborgen te vinden in Internet Explorer die gegevens verzendt naar poort 443, die u regelmatig en legitiem gebruikt. Als u een standaard firewall gebruikt (dit is het geval voor fp en netfilter / iptable), controleert u op onverwachte uitstromen door alle invoer te blokkeren behalve toegestane verbindingen. Vergeet niet om alle gegevensstromen op de Loopback (lo) -poort toe te staan die nodig en veilig zijn. -

Als uw firewall neutraal is, gebruik deze dan alleen voor rapportageactiviteiten. U kunt een gegevensstroom niet intelligent blokkeren met een dergelijke firewall, die alleen pakketten kan filteren. Vermijd "applicatiegebaseerde" toegangsfiltering, die ingewikkeld is om te implementeren, verouderd is en u een gevoel van "valse beveiliging" geeft. De meeste malware infiltreert kwaadaardige code in legitieme toepassingen die verbinding moeten maken met internet (zoals Internet Explorer) en worden meestal tegelijkertijd gestart. Wanneer deze browser verbinding probeert te maken, zal de firewall om uw toestemming vragen en als u deze geeft, zal de spyware zijn multiplexinformatie met uw legitieme gegevens op poorten 80 en 443 uitzenden. -

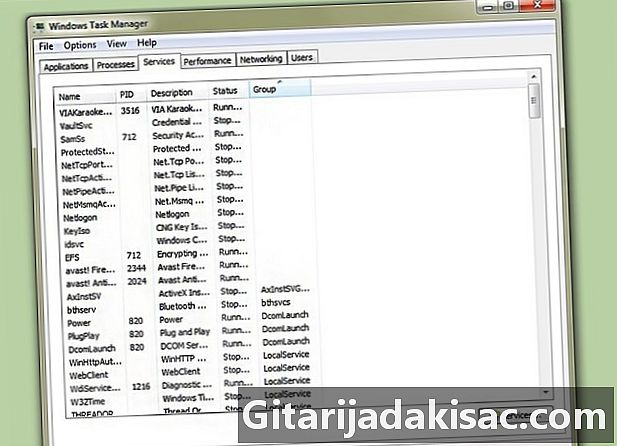

Controleer de services (of daemons) die in gebruik zijn. Om terug te keren naar het voorbeeld van het lossen van de bovengenoemde trein, als niemand om de lading geeft, gebeurt er niets. Gebruik geen server, u hoeft geen service in gebruik te nemen om te luisteren naar wat er buiten gebeurt. Wees echter voorzichtig: de meeste services met Windows, Linux, Mac OS of BSD zijn essentieel, maar kunnen niet luisteren naar wat er buiten uw computer gebeurt. Schakel zo mogelijk onnodige services uit of blokkeer verkeer op de overeenkomstige poorten van uw firewall. Als de "NetBios" -service bijvoorbeeld naar poorten 135 en 138 luistert, blokkeert u inkomend en uitgaand verkeer als u Windows Share niet gebruikt. Vergeet niet dat bugs in services meestal open deuren zijn om op afstand controle over uw computer te nemen en als deze services door een firewall worden geblokkeerd, kan niemand uw systeem binnenkomen. U kunt ook proberen scanprogramma's zoals "nmap" te gebruiken om te bepalen welke poorten u moet blokkeren of services die moeten worden geblokkeerd (die hetzelfde zijn). -

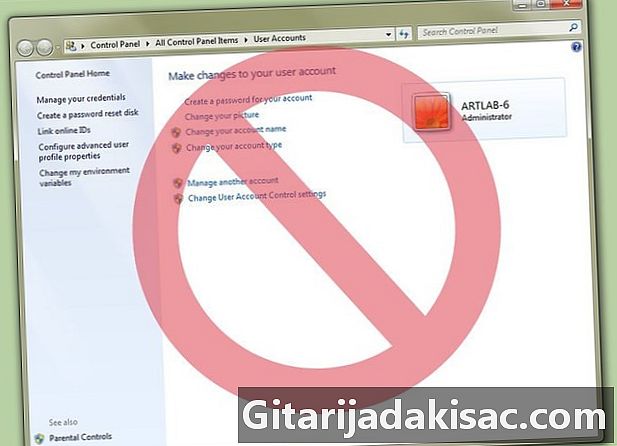

Gebruik niet uw systeembeheerderaccount. Dit is veel beter onder de versies Vista en Windows 7. Als u een beheerdersaccount gebruikt, kan elke toepassing, zelfs als deze schadelijk is, u vragen om met beheerdersrechten uit te voeren. Malware die geen toegang heeft tot beheerdersrechten, moet slim zijn om stroom op uw systeem in te zetten als u bekend bent met het werken in de "standaardmodus". In het beste geval kan het alleen informatie naar u als een enkele gebruiker sturen, maar naar geen enkele andere gebruiker in het systeem. Het kan niet veel systeembronnen gebruiken om zijn informatie te verzenden en het zal veel gemakkelijker worden gedetecteerd en verwijderd van de computer. -

Overweeg om over te schakelen naar Linux. Als je niet van computerspellen houdt of geen zeldzame of gespecialiseerde software gebruikt, is het beter om over te schakelen naar Linux. Tot op heden is het inderdaad bekend dat een tiental malware die probeerde deze systemen te infecteren en ze snel werden geneutraliseerd door beveiligingsupdates aangeboden door de verschillende distributies. Updates van Linux-applicaties worden geverifieerd, ondertekend en komen uit geverifieerde repositories. Hoewel er antivirussen voor Linux zijn, zijn ze niet nodig, gezien de manier van werken die op dit systeem is geïmplementeerd. U vindt in de officiële repositories van Linux-distributies een grote hoeveelheid hoogwaardige, volwassen, gratis en gratis applicaties, die voldoen aan de meeste behoeften (Libreoffice, Gimp, Inkscape, Pidgin, Firefox, Chrome, Filezilla, Thunderbird) evenals een groot aantal programma's voor het gebruik en de conversie van multimediabestanden. De meeste van deze gratis applicaties werden eerst ontwikkeld voor en onder Linux en werden later overgezet naar Windows.

Methode 2 Vermijd bespioneren van bekabelde toegang

-

Controleer de integriteit van uw bekabelde netwerk. Zorg ervoor dat er niet met uw netwerkbekabeling wordt geknoeid en dat er geen extra koppelingen op uw schakelaars en splitterboxen staan. -

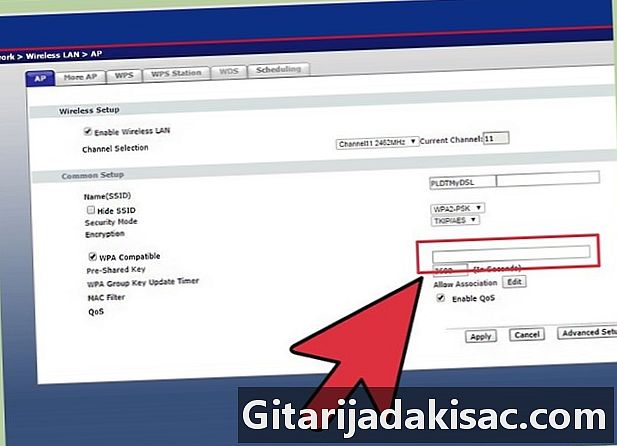

Controleer de efficiëntie van het coderingsprotocol van uw draadloze netwerk. De gegevensstroom van uw router moet minimaal worden gecodeerd volgens de WPA-TKIP-, WPA (2) -CCMP- of WPA2-AES-protocollen, de laatste het meest effectief. De spypicking-technieken evolueren zeer snel, het WEP-protocol is nu inconsistent geworden en beschermt dus niet langer uw vertrouwelijkheid. -

Navigeer niet Nooit via een proxy op internet. Houd er rekening mee dat u een 'vertrouwensrelatie' heeft met degene die deze proxy in actie zal brengen en die een volkomen vreemde voor u is. Het is mogelijk niet zo goed bedoeld als u denkt en het kan mogelijk "luisteren" en alles opnemen wat u via internet verzendt of ontvangt via de proxy. Het is ook mogelijk om de codering te decoderen die wordt geboden door de HTTPS-, SMTPS- of IMAP-protocollen die u gebruikt als u geen voorzorgsmaatregelen neemt. Op deze manier kan hij het nummer van uw creditcard of de toegangscode van uw bankrekening verkrijgen als u online betalingen uitvoert. Het is veel beter voor u om direct een HTTPS-protocol op een site te gebruiken in plaats van volledig onbekende intermediaire services te gebruiken. -

Gebruik waar mogelijk codering. Dit is de enige manier om ervoor te zorgen dat niemand anders dan uzelf en de externe server kunnen begrijpen wat u verzendt en ontvangt. Gebruik SSL / TLS waar mogelijk, vermijd FTP, HTTP, POP, IMAP en SMTP en gebruik in plaats daarvan hun beveiligde versies, zoals SFTP, FTPS, HTTPS, POPS, IMAPS en POPS. Als uw browser u informeert dat het certificaat uitgegeven door een site slecht is, vermijd het. -

Gebruik geen IP-maskerservice. Deze services zijn eigenlijk proxy's. Al uw gegevens worden doorgegeven en kunnen door deze sites worden opgeslagen. Sommigen van hen zijn zelfs "phishing" -tools, dat wil zeggen, ze kunnen u om verschillende redenen de neppagina van een site sturen waarnaar u bent gelinkt, u vragen om ze te "herinneren" aan sommige van uw persoonlijke informatie onder elke vorm van inleiding en zal zich dan voordoen als de "goede" website zonder zelfs maar te beseffen dat u uw vertrouwelijke informatie zelf aan vreemden hebt verstrekt.

- Voer geen e-mails in van mensen die u niet kent.

- Voeg geen bijgevoegde documenten toe, tenzij deze afkomstig zijn van mensen die u kent en hun aanwezigheid expliciet wordt vermeld in de e-mail.

- Internet "bugs" zijn goede manieren om zonder uw medeweten uw browsegeschiedenis op te bouwen. U kunt ze neutraliseren door middel van verschillende extensies die worden voorgesteld door Firefox en Chrome.

- Als u bekend bent met het gebruik van online games waarvoor sommige poorten moeten worden geopend, hoeft u deze meestal niet opnieuw te sluiten. Onthoud dat zonder actieve service geen bedreigingen bestaan en wanneer uw gametoepassingen zijn gesloten, kan niets meer luisteren naar de gegevensstromen van uw poorten. Het is net alsof ze gesloten zijn.

- Als u een e-mailclient gebruikt, configureert u deze zodat e-mailberichten worden weergegeven in pure e, niet in HTML. Als u een van de ontvangen e-mails niet kon lezen, betekent dit dat deze uit een HTML-afbeelding bestaat. U kunt er zeker van zijn dat dit spam of een advertentie is.

- Een enkele website kan uw IP-adres niet herleiden tot andere websites.

- Laat uw computer nooit zonder firewall werken. Alleen gebruikers op het netwerk waarop u zich bevindt, hebben toegang tot beveiligingsproblemen. Als u de firewall verwijdert, wordt het hele internet uw netwerk en in dat geval is een aanval op zeer korte termijn niet langer een probleem (maximaal enkele seconden).

- Gebruik nooit meerdere spyware-detectoren tegelijkertijd.

- Uw IP-adres heeft absoluut geen nut voor hackers.

- Website-eigenaren kunnen u niet efficiënt traceren met uw IP-adres. In de meeste gevallen is het IP-adres dat u door uw internetprovider (ISP) is toegewezen "dynamisch". Het verandert gemiddeld elke 48 uur en alleen uw ISP-provider weet echt wie u bent. Het is ook technisch onmogelijk voor hem om het verkeer van al zijn klanten te registreren en ze allemaal te identificeren.

- Als de poorten van een firewall open zijn, hebben ze geen nut voor hackers als er geen slechte service is om ernaar te luisteren.

- Een IP-adres is alleen een adres als elk ander. Het kennen van uw fysieke of geografische adres zal de diefstal van uw meubels niet vergemakkelijken, en hetzelfde geldt voor uw gegevens met een IP-adres.